Bonjour à tous(tes),

Je me présente, mon pseudo est softwarezatorien13, j'ai 18 ans et je fais une 2 ème année de terminale s (pas eu le bac…). J'aime le piano (en écouter et en jouer), le vélo, l'infographie 3D et surtout la programmation. Je programme depuis l'âge de 12 ans, j'ai commencé par des environnements de RAD graphiques puis j'ai fait du HTML/CSS/Javascript coté client, au milieu du collège je me suis lancé dans le C, le C++ et le VB.NET et c'est avec ce dernier que j'ai développé ce projet .

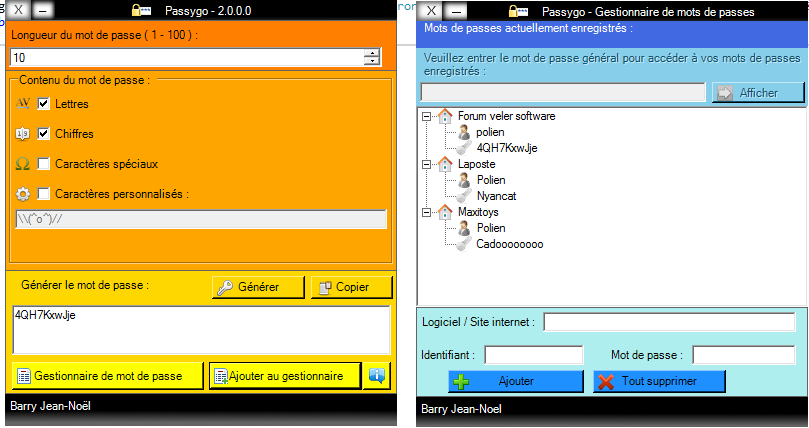

Je vous présente donc aujourd'hui Passygo, un logiciel pour générer et gérer vos mots de passes  (créé tout seul pour ceux qui voudraient savoir)

(créé tout seul pour ceux qui voudraient savoir)

En savoir plus sur le projet

Genèse

La création de ce projet vient du fait que j'aime bien créer des utilitaires (voir ReplaceTextZator sur ce forum). Du coup j'ai souhaité faire un logiciel qui ferait à la fois générateur et gestionnaire de mots de passes et qui soit intuitif pour tous.  Je réalise ce projet plus par plaisir que par nécessité (il existe déjà ce type d'utilitaire en téléchargement).

Je réalise ce projet plus par plaisir que par nécessité (il existe déjà ce type d'utilitaire en téléchargement).

Généralités et avancement

Passygo est programmé en VB.NET (Winforms). Il peut générer des mots de passe de 100 caractères (théoriquement beaucoup plus, mais pour une question de fiabilité, je limite la longueur à 100) comportant des lettres/chiffres/caractères spéciaux/caractères personnalisés de façon tout à fait aléatoire (l'algorithme choisit une catégorie au hasard sans ce soucier des nombres de caractères qu'elle contient). La partie gestionnaire permet d'enregistrer tout vos mot de passes avec le nom du logiciel/site et avec le pseudo/identifiant qui correspond. La sauvegarde des mots de passes est cryptée et n'est décryptage que par une clés qui est donnée lors de l'ajout du tout premier mot de passe.

Objectifs

Avec ce projet, je vise l'autonomie et l'apprentissage de nouvelles connaissances. C'est un projet sans prétentions particulières qui, lorsqu'il ne sera plus mis à jours, sera mit en opensource. Je ne prévoie pas d'avancées énormes pour les prochaines version étant donné que, je pense que le projet est déjà plutôt bien avancé.

Le projet et son originalité

Le projet vise toutes les personnes qui souhaite pouvoir générer et stocker des mots de passes de façon simple et intuitive sans avoir besoins de payer une solution ou utiliser une solution trop complexe. Le projet en lui même n'est pas très original sur le concept néanmoins je pense qu'il a ça place puisqu'il est intuitif tout en proposant des fonctions simples mais néanmoins complètes (pour la plupart)

Lien de téléchargement: lien

Merci pour vos avis !

(la mise en forme est comme sur openclassroom car ayant d'abord mis le projet sur openclassroom, j'ai copié la mise en forme  )

)

C'est surtout la longueur d'un mot de passe qui compte. Et quand tu veux casser un mot de passe simplement en brut force, tu utilise pas un proco à 1GHz (ou pas tout seul)

C'est surtout la longueur d'un mot de passe qui compte. Et quand tu veux casser un mot de passe simplement en brut force, tu utilise pas un proco à 1GHz (ou pas tout seul)  De même que les clés SSL sont meilleures que les mots de passe

De même que les clés SSL sont meilleures que les mots de passe