Bonjour

Cela faisait longtemps que je n'étais pas venu sur le forum php (si on considère que ce site est la continuité du SdZ).

J'ai beaucoup travaillé avec un framework (symfony en l'occurrence) au point d'oublier les techniques d'authentification basiques en bon vieux php procédural.

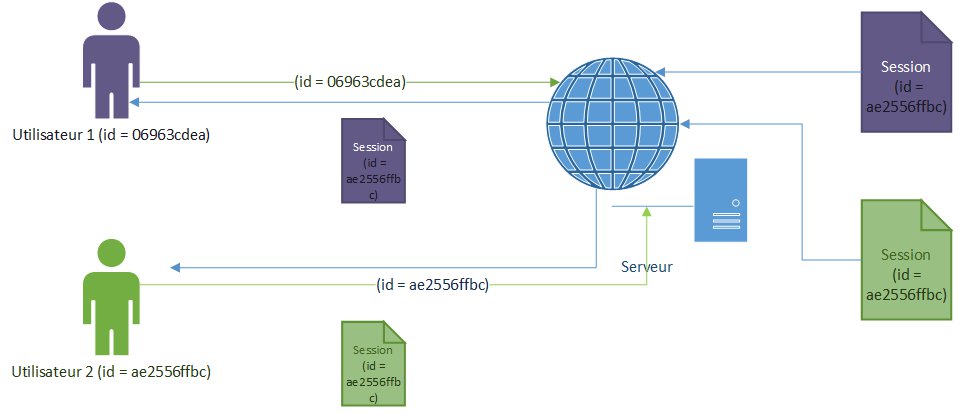

Puis-je me permettre après la vérification de la connexion (des identifiants) de l'utilisateur de définir une variable de session à true pour considérer que l'utilisateur est connecté ? Ou il est facile pour un hacker de trafiquer ses variables de sessions et de passer au travers ? Sachant que les pages que je souhaite sécuriser ne sont pas non plus ultra-sensibles (du coup je ne suis pas sûr de la nécessité de passer par un token).

Merci pour vos réponses

+0

-0

Il ne faut rien stocker dans les cookies (enfin, pas d'info sensibles). L'info la plus sensible à stocker, ce serait un token de reconnexion qui change à chaque fois… Et encore, c'est pas le truc le plus sécurisé à faire.

Il ne faut rien stocker dans les cookies (enfin, pas d'info sensibles). L'info la plus sensible à stocker, ce serait un token de reconnexion qui change à chaque fois… Et encore, c'est pas le truc le plus sécurisé à faire.