- Equivalence, morphisme et réécriture en Coq

- Coder n'est pas 'amusant', c'est complexe d'un point de vue technique et éthique

Vous en avez entendu parler dans les journaux, tout le monde en parle. Mais vous voulez plus ?

Ca tombe bien, ici nous allons voir les détails techniques que les journaux ne relaient pas.

Bienvenu au coeur de Wannacrypt !

Les informations ont été trouvées par des chercheurs en sécurité informatique. Je ne fais que l’intermédiaire entre eux et vous.

Il est passé par ici, il repassera par la

Un ransomware 1 est un logiciel qui va chiffrer vos fichiers avant de vous demander une rançon. Si vous ne payez pas, vous ne pouvez plus récupérer vos fichiers. Dans l’hypothèse où vous payez, vos fichiers vous seront peut être rendu. Sachez que de nombreuses clés de décryptions (unique à un virus) sont en circulation, avant de payer regarder ici si vous pouvez décrypter vos fichiers sans payer.

Bon maintenant venons en aux faits !

Pourquoi Wannacrypt à fait couler autant d’encre ?

L’incroyable effervescence qu’a provoqué Wannacry est assez simple à comprendre.

Premièrement le nombre de victimes : plus de 230’000 ordinateurs infectés en 5 jours. Les premières infections ont débuté le vendredi 12 mai 2017 et à l’heure ou j’écris ces lignes (le mardi 16 mai) ce chiffe est le dernier en date.

Mais ce nombre n’explique pas tout : en effet, habituellement les ransomwares sont répandu grâce à d’énormes campagnes d’email : le virus est envoyé en pièce jointe et si quelqun l’ouvre il est infecté. Il faut donc une action humaine pour que l’infection ait lieu.

Et c’est en cela que Wannacry est très différent, même si pour l’instant le vecteur de la première infection n’est pas connu, les suivants le sont !

Wannacry est un ransomware mais aussi un ver c’est à dire qu’il va se répliquer et se propager. Pour cela rien de plus simple, il utilise une faille dans le protocole SMB2 implémenté par Window. Un patch3 à été sorti en mars par microsoft pour corriger cette erreur exploitable. Malheureusement peu de gens ont fait la mise à jour. Vous trouverez la liste exhaustive des versions concernées par la faille ici3

Ainsi, après une infection, le virus agit comme cela : il chiffre tous les fichiers puis cherche des machines sur le réseau à infecter. Tout est automatisé. Il suffit d’un ordinateur dans un réseau d’entreprise pour que potentiellement (si les autres ordinateurs sont vulnérables) tous les ordinateurs du parcs soient infectés !

C’est donc de par sa nature de ver qu’il a réussi à infecter autant d’ordinateurs en si peu de temps.

A cause de cela, de nombreuses entreprises ont dû fermer temporairement : les usines de Renault par exemple étaient en partie fermée lundi matin.

l'exploitation

Pour tout comprendre revenons un peu dans le temps.

La NSA (National Security Agency) s’est fait pirater par un groupe se nommant theshadowbrokers ces derniers ont essayé de vendre le cyber arsenal à un gouvernement étranger pour 1 million de dollars mais personne n’a voulu acheter. Le 14 avril 2017, ces hackeurs publient une archive contenant certains des exploits de la NSA.

Ainsi c’est ces mêmes exploits qui ont été utilisé par Wannacry et plus particulièremnt EternalBlue1 et doublePulsar2. EternalBlue s’attaque à la mauvaise implémentation du protocole SMB sur windows et permet d’exécuter du code à distance sans aucune authentification (c’est grave). Tandis que doublePulsar est une backdoor normalement utilisée après exploitation par EternalBlue. Pour savoir si vous êtes vulnérable à cette attaque, vous pouvez utiliser ce module de metasploit ou d’autre script que vous trouverez sur internet. L’idée est de regarder si le patch de mars à été installé.

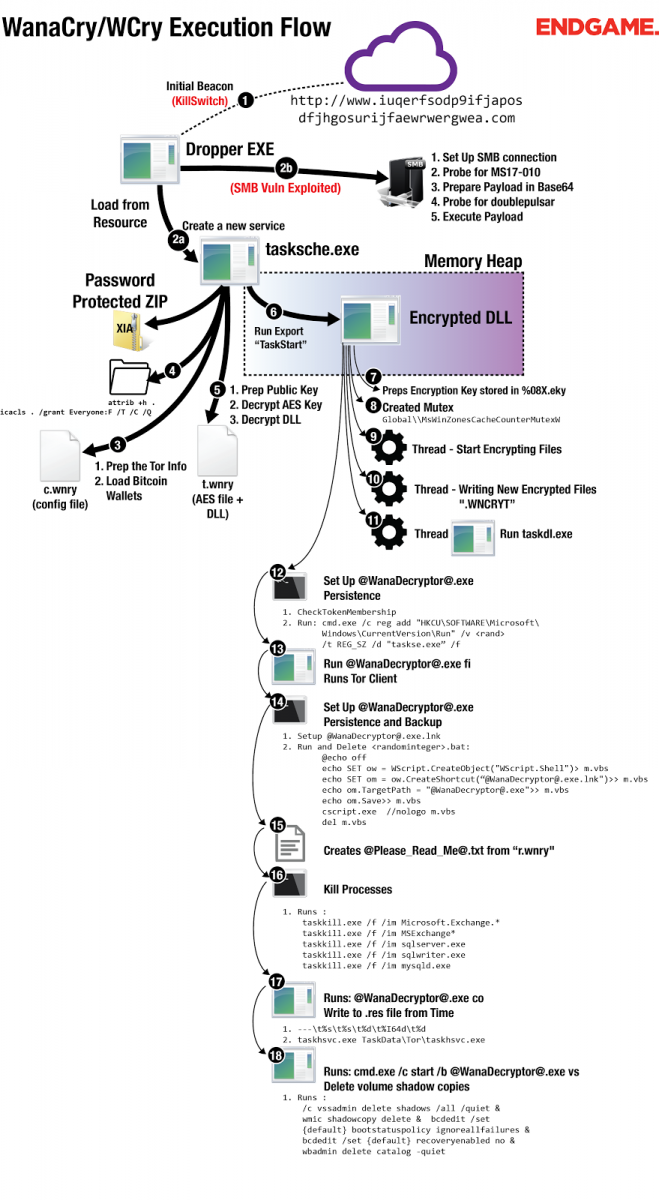

Voici une image provenant de chercheurs montrant toutes les opérations qu’effectue le virus, vous trouverez toutes les explications techniques sur leur site si vous êtes curieux.

J’ai entendu dire que l’attaque du virus était terminée car il y a un site qui a été acheté ou quelque chose comme ça

Et oui ! Ce n’est pas aussi simple que les journaux nous le font croire mais en gros c’est ça.

Ce nom de domaine: http://www.iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com a été acheté par un chercheur.

Mais pourquoi le virus ne fonctionne pas si ce site fonctionne ?

Pour éviter que leur création tombent entre de bonnes mains, les créateurs de virus mettent des petits pièges: Ils essayent de déterminer si les virus tournent dans des machines virtuelles, ou s’ils sont dans un honeypot, bref tout pour ne pas se faire analyser.

Afin de détecter ces mesures, ils passent par différents moyen : regarder le nombre d’heures du système (si le système s’est allumé pour la première fois il y a 5 heures, il y a de fortes chances que ce soit une nouvelle VM), ou s’il y a des fichiers office ouvert récemment (des fichiers qu’on s’attendrait à voir après une utilisation ordinaire de l’ordinateur), dans le cas de Wannacry, il regarde si ce site existe (il n’est pas sensé exister).

Si le site existe le virus sait qu’il est dans un environnement modifié, donc surement une VM ou un honeypot. (On ne branche pas ces machines au réseaux mais pour pouvoir observer les connections que les virus tentent, un réseau est simulé). Lorsque wannacry voit que le site existe, il s’arrête tout simplement. Le chercheur à donc réussi à ralentir la propagation simplement en achetant ce nom de domaine !

Les responsables

Une question est sur toutes les lèvres qui donc à fait autant de tapage ?

Plusieurs hypothèses ont été évoqué dans les médias. Ce serait un gouvernement, selon certaine sources de nombreuses preuves indiquent la Corée du Nord.

J’ai personnellement du mal à y croire pour plusieurs raison, pour un état l’argent ne représente pas une grande valeur, surtout que le(s) auteur(s) n’ont fait que 40’000$ pour l’instant. De plus les intérêts d’un pays ne sont pas l’argent mais plutôt des informations. Les shadowbrokers ont annoncé qu’ils regrettaient qu’un état n’ait pas acheté les documents lorsque ils les vendaient. Selon eux s’il y a eu Wannacry c’est à cause de personnes qui n’ont pas voulu protéger les populations en achetant les données. De plus ils suspectent que les USA donnent de l’argent aux entreprises (google, microsoft apple etc) pour ne pas patcher les failles découvertes.

Despite what scumbag Microsoft Lawyer is wanting the peoples to be believing Microsoft is being BFF with theequationgroup. Microsoft and theequationgroup [un groupe de hackeurs affilié à la NSA] is having very very large enterprise contracts millions or billions of USD each year. TheEquationGroup is having spies inside Microsoft and other U.S. technology companies […] If theshadowbrokers is telling thepeoples theequationgroup is paying U.S technology companies NOT TO PATCH vulnerabilities until public discovery, is this being Fake News or Conspiracy Theory? Why Microsoft patching SMB vulnerabilities in secret? Microsoft is being embarrassed because theequationgroup is lying to Microsoft. TheEquationGroup is not telling Microsoft about SMB vulnerabilities, so Microsoft not preparing with quick fix patch. More important theequationgroup not paying Microsoft for holding vulnerability.

Ils terminent en annonçant leur nouveau business model : des abonnés payant chaque mois un accès à des parties de l’arsenal de la NSA. Même après ces allégations des shadowbrokers (qui sont peut être des mensonges) la question de la responsabilité reste entière.

Je ne pense pas que nous saurons qui est derrière wannacry, s’il s’agit d’un état l’affaire sera réglée en douce pour éviter une guerre. Et si c’est un groupe de civils (ce qui semble faux au vu des premiers indices), ils seront peut être jugé mais le temps de les retrouver et le temps de faire un procès ils seront déjà vieux.  (Ah la paperasse).

(Ah la paperasse).

Je pense surtout qu’il devrait y avoir une autorité compétente et internationale pour juger de ce genre de chose, un traité sur les cyber-armes. Comme l’ont dit les shadowbrokers, si la NSA n’avait pas développé cet arsenal, rien ne serait arrivé. En droit on appelle ça un crime par omission. En effet il y a eu création d’un état de choses dangereux1 qui a mené à cette situation

Le virus n’est donc pas un super virus comme on peut l’entendre, il est même assez simple d’un point de vu technique. Je tenterai de mettre à jour ce billet lorsque de nouvelle informations sortiront.