Bonjour à tous,

Je ne suis pas sur d’être dans la bonne section du forum et je m’en excuse par avance.

Voila, j’ai un nom de domaine du type monsite.com et une multitude de sous domaines

- www.site1.monsite.com

- www.site2.monsite.com

- …

- www.siteN.monsite.com

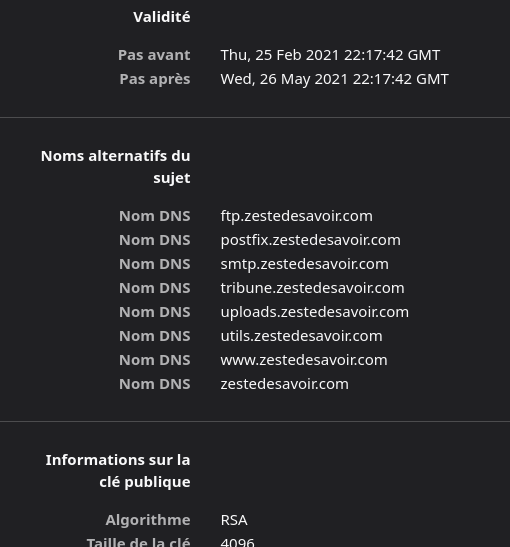

Pour le moment, j’achète un certificat SSL pour certain de mes sous domaines et je crée des certificat auto-signé pour d’autres.

Tout cela commence à couter cher sans parler des renouvellements de certificats …

Je me demande donc si c’est vraiment la bonne façon de faire ?

Si je suis obliger de faire ça ou bien je pourrais pas avoir quelque chose pour monsite.com qui se déclinerait pour mes sous domaines ?

+0

-0