- KFC,

Bonjour a tous,

J’ai un petit soucis avec la configuration de mon serveur DNS sur le reseau local. Ce que j’essaye de faire c’est de capturer toutes les requetes DNS faites sur mon reseau local pour les rediriger vers mon serveur DNS qui est egalement present sur le reseau local. Le but final pour moi c’est de faire de la re-ecriture de DNS pour que mes services locaux repondent a un DNS et pas uniquement a leur IP (beaaaaaucoup trop d’IP a retenir).

Je dispose d’un routeur edge fourni par mon FAI qui refuse de me fournir acces a l’administration1. Du coup, je n’ai pas access a la configuration du serveur DHCP ni du firewall du routeur. Je precise dans le cas ou cela serait la cause de mon probleme.

Ma topologie simplifiee au maximum consiste en:

- Un routeur edge qui a un port WAN et un port LAN (192.168.0.0/24 avec un gateway 192.192.0.1)

- Le port LAN est connecte a un switch Mikrotik sous RouterOS (ce modele)

- Tous les appareils sont connectes au switch par la suite:

- Plusieurs ordinateurs, telephones et autres appareils qui se connectent via DHCP pour la plupart.

- Un serveur qui sert plusieurs services sur des adresses fixes locales

En particulier, l’un de ces services un serveur DNS (192.168.0.DNS).

Prenons un exemple d’un service quelconque 192.168.0.A qui dispose d’une regle de re-ecriture DNS vers monservice.chezmoi.

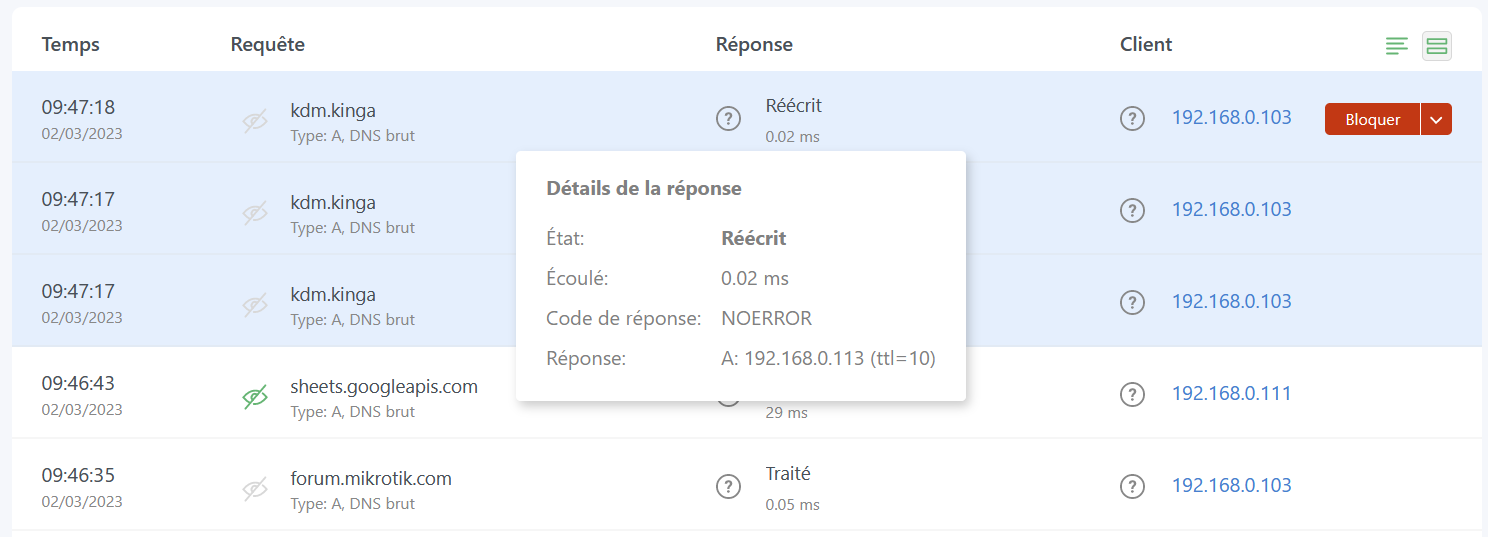

Le serveur DNS en lui meme marche correctement (s’il est defini manuellement sur un appreil quelconque, il repond bien. Idem, un dig monservice.chezmoi @192.168.0.DNS resoud proprement vers 192.168.0.A).

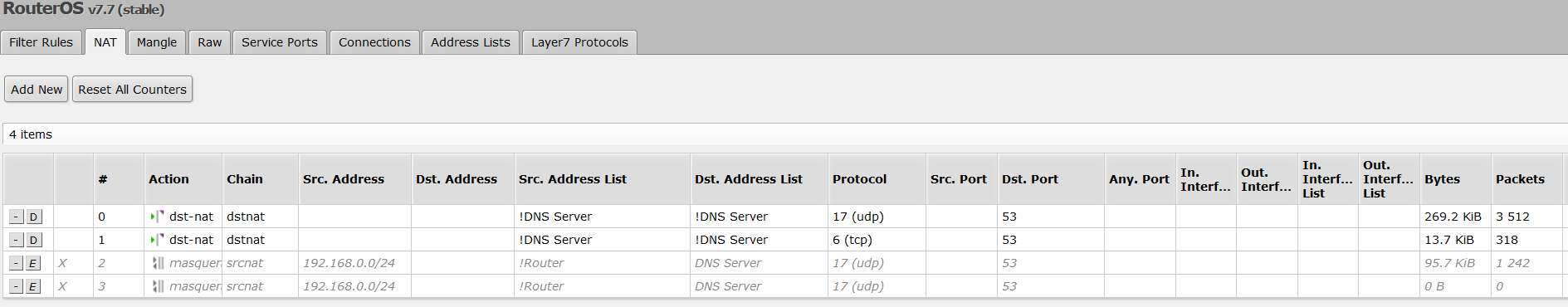

Le soucis c’est le routage des requetes. Pour cela, je voulais passer par le switch car il tourne sous RouterOS et dispose de fonctionalites typiques d’un routeur, et evidemment, tous mes appareils passent par lui. Pour cela, dans le firewall, j’ai ajoute une regle dst-nat pour router toutes les requetes avec source et destination differente de 192.168.0.DNS vers le port 53, UDP et TCP (bref les requetes DNS) vers 192.168.0.DNS. Puis j’ai ajoute un regle masquerade pour toutes ls sources 192.168.0.0/24 -> 192.168.0.DNS.

Cela ressemble a cela:

/ip firewall nat

add chain=dstnat action=dst-nat to-addresses=192.168.0.120 protocol=udp src-address=!192.168.0.120 dst-address=!192.168.0.120 dst-port=53

add chain=dstnat action=dst-nat to-addresses=192.168.0.120 protocol=tcp src-address=!192.168.0.120 dst-address=!192.168.0.120 dst-port=53

add chain=srcnat action=masquerade protocol=udp src-address=192.168.0.0/24 dst-address=192.168.0.120 dst-port=53

add chain=srcnat action=masquerade protocol=tcp src-address=192.168.0.0/24 dst-address=192.168.0.120 dst-port=53

Malheureusement cela ne fonctionne pas. Je vois quelques paquets routes mais assez marginalement (239 apres plusieurs heures). Je ne sais pas trop comment debuger ni ce que je pourrais faire pour resoudre mon probleme.

Dans le pire des cas je pensais a ajouter un vrai routeur entre le routeur edge et le switch et faire du double NAT pour completement eviter a mon FAI d’avoir acces a mon NAT (donneriez-vous la clef de chez vous a votre electricien sous pretexte qu’il devra peut-etre faire une intervention en cas de probleme technique?). Mais a priori ce n’est pas une solution super sexy. :x

- par contre il fait de l’injection de paquets, laisse l’access au port 80 de l’interface admin accessible depuis l’IP fixe et est en situation de monopole avec des coupures regulieres. La joie. Bref. :x↩