Quand on parle de sécurité des réseaux, il y a un élément incontournable : le pare-feu, ou en anglais firewall. Cet équipement protège les machines qui sont connectées dessus, encore faut-il qu’il soit bien configuré. Dans ce chapitre, nous allons voir ses fonctionnalités principales et pourquoi il est indispensable.

C'est quoi ?

De manière très simplifiée, un pare-feu permet de maitriser les flux qui passent sur le réseau. Quand on parle de pare-feu, cela peut désigner deux choses : un logiciel ou un matériel. Ils ne font pas la même chose !

Pare-feu logiciel

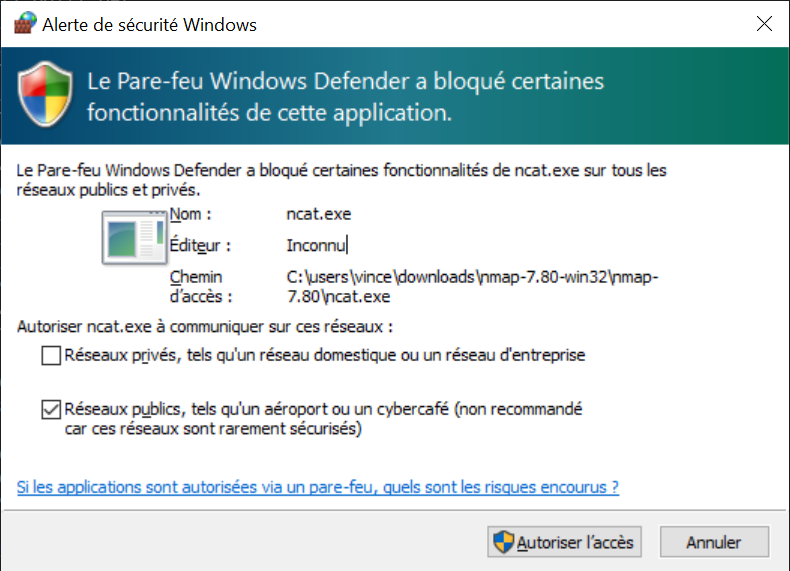

Il est courant d’avoir un pare-feu installé sur son ordinateur. Sous Windows par exemple, il y a de base un pare-feu activé. Il empêche l’ouverture de ports sur le système. Pour qu’un programme puisse recevoir des données sur un port, le système d’exploitation doit au préalable l’ouvrir. Ainsi, si vous exécutez un programme qui tente d’ouvrir un port, le pare-feu vous demandera si vous souhaitez l’autoriser. Bon, l’utilité est à peu près la même que de mettre des tongs pour escalader une montagne : c’est mieux que d’y aller nu pieds, mais ça ne protège de presque rien.

Un vrai pare-feu logiciel permet de contrôler quels programmes peuvent communiquer sur le réseau et quels sont les flux autorisés. On peut citer ZoneAlarm, GlassWire ou Comodo1. Lorsqu’un logiciel veut établir une communication réseau, que ce soit en tant que serveur et donc ouvrir un port, ou en tant que client et donc initier une connexion ou envoyer des données, cela doit être autorisé par le pare-feu. Cela évite qu’un programme ne communique avec une autre machine en cachette, surtout s’il est malveillant.

Pare-feu matériel

Quand on parle de pare-feu matériel, on désigne un appareil qui ressemble à ça. L’image qui suit est publiée par Cuda-mwolfe sous licence CC BY SA 4.0 (source).

Schématiquement, il fonctionne comme un routeur, c’est-à-dire qu’il route des flux entre des réseaux. La différence, c’est qu’il dispose de nombreuses fonctionnalités permettant de contrôler, filtrer et orienter les flux.

La plupart des routeurs permettent aussi de maitriser les flux, mais de manière moins précise ou moins performante. Le matériel n’est pas le même : un routeur est conçu pour router et sera performant dans cette tâche, tandis qu’un pare-feu sera plus à l’aise avec le chiffrement ou l’analyse fine de paquets.

- Ces noms sont cités à titre d’exemple. Il ne s’agit en aucun cas de recommandations. ↩

Sans filtre

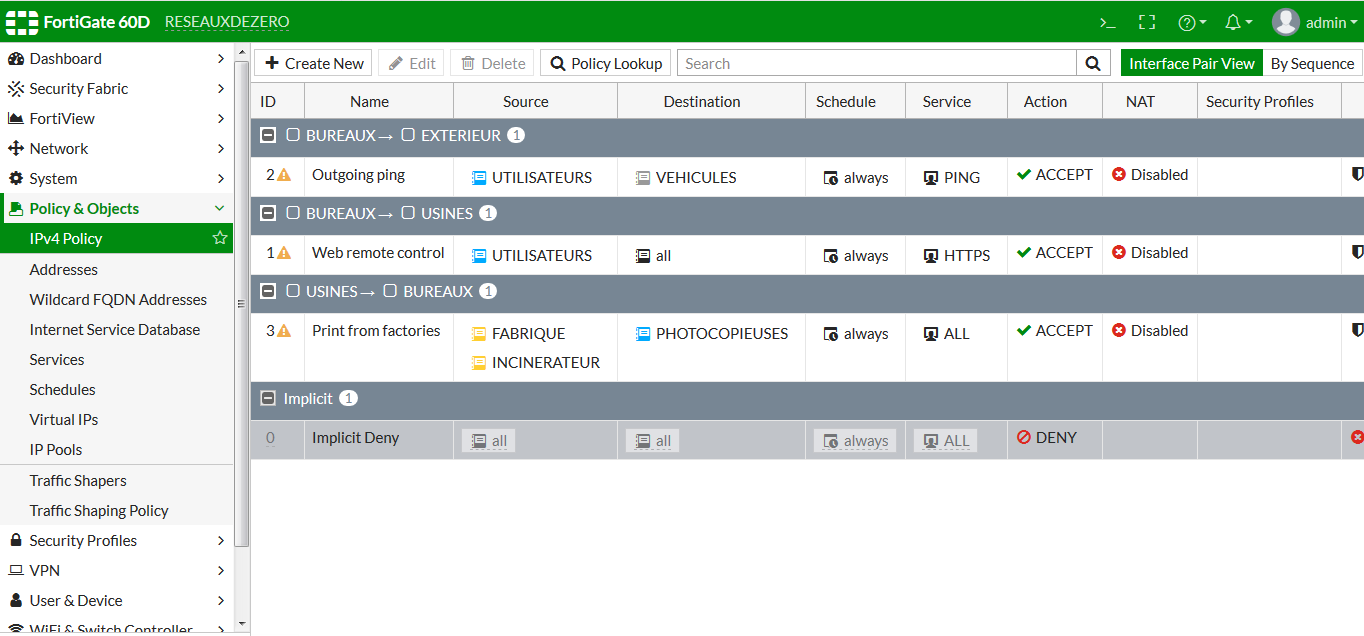

La fonction principale d’un pare-feu est donc le filtrage des flux. Cela se fait en définissant des règles en fonction des adresses IP et des ports, à la fois pour les sources et les destinations. Visualisons sur l’interface utilisateur d’un firewall paramétré pour l’exemple ce qui est autorisé ou non. Le cas imaginé est une entreprise avec 2 usines (une fabrique et un incinérateur), des bureaux avec des postes utilisateurs et des photocopieuses, et des véhicules connectés pour circuler sur site.

Il y a deux façons de concevoir une politique de filtrage :

- Tout ce qui n’est pas interdit est autorisé

- Tout ce qui n’est pas autorisé est interdit

C’est ou l’un, ou l’autre. Quand un pare-feu donne accès à Internet, cela a du sens d’autoriser tout sauf certains services particuliers, ou sauf l’accès à certains serveurs jugés dangereux (diffusion de logiciels malveillants, par exemple). C’est le premier cas. Quand on est dans un réseau d’usines où des ordres de commande sont transmis et des informations échangées entre machines et employés, il est plus sage d’interdire tous les flux sauf ceux nécessaires au travail. C’est le deuxième cas. On le rencontre souvent dans les réseaux d’entreprise. Comme vous pouvez le voir sur l’interface précédente, le pare-feu présenté applique une politique d’interdiction par défaut.

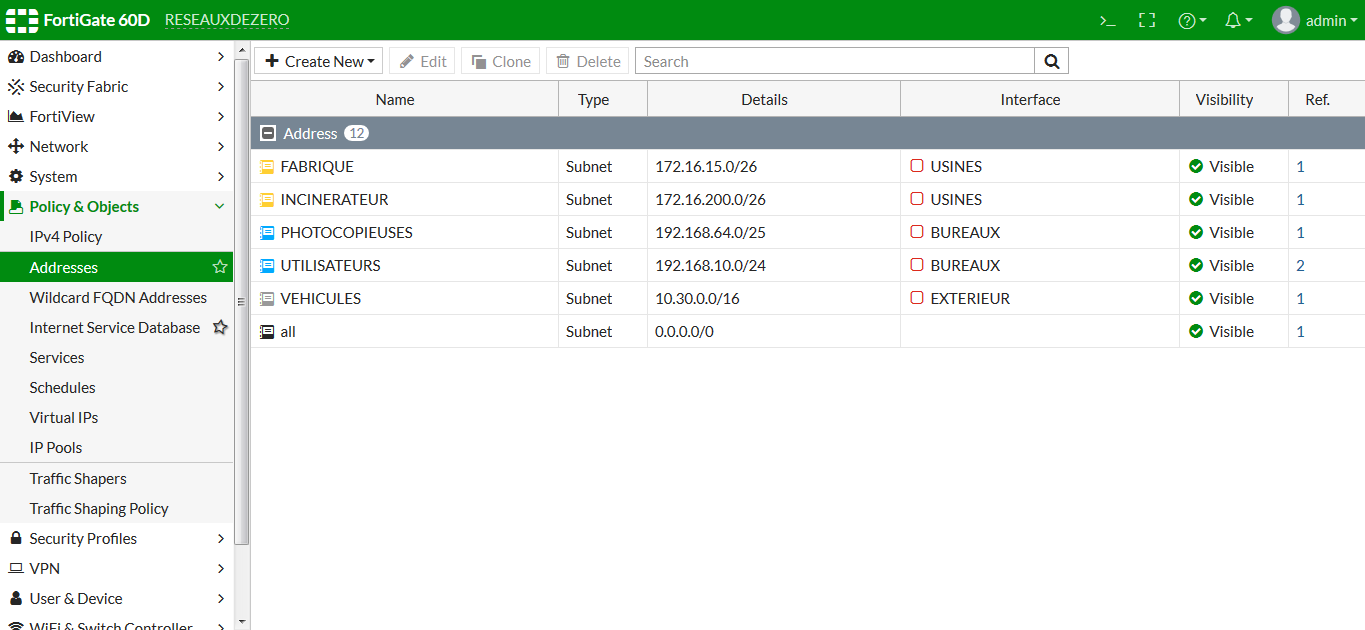

Ce que je vois surtout, c’est qu’il n’y a pas une seule adresse IP dans cette configuration !

Quand on configure un pare-feu, on a tendance à raisonner avec des objets. Un objet représente un sous-réseau, un hôte ou un ensemble d’hôtes. Dans notre exemple, l’objet UTILISATEURS correspond au réseau 192.168.10.0/24. Si le réseau des utilisateurs est amené à changer, à s’agrandir ou à intégrer un autre subnet, pas besoin de tout reconfigurer : il suffit de modifier l’objet !

Dans une politique de filtrage, on trouve aussi des zones. On peut associer des interfaces physiques ou logiques, ou encore des objets à des zones. Elles correspondent à un regroupement logique d’entités, par exemple géographique. Dans notre cas, les objets PHOTOCOPIEUSES et UTILISATEURS sont dans la zone BUREAUX, car physiquement, les photocopieuses et les utilisateurs sont situés dans une zone de bureaux. Sur la capture ci-dessus, les zones sont indiquées dans la colonne "Interface". Dans la première capture, vous pouvez voir que les règles de filtrage sont découpées par blocs, comme BUREAUX > EXTERIEUR. Cela signifie que les règles de cette section ne concernent que des flux allant de la zone BUREAUX à la zone EXTERIEUR.

Sur le pare-feu de notre exemple, les objets possibles pour une règle sont limités à la zone choisie. Ainsi, quand on choisit comme source la zone "BUREAUX", on peut choisir comme objet source "UTILISATEURS" ou "PHOTOCOPIEUSES", mais pas "INCINERATEUR". Quand on choisit "all" (tout), cela correspond à tout dans la zone spécifiée. S’il n’y a pas de zone précisée, la règle s’applique à absolument tout.

Pour les ports, on raisonne aussi avec des objets. Plus précisément, dans notre cas, on parle de services. Un service est défini par un ensemble de ports de destination (et/ou source, parfois) et/ou de protocoles (TCP, ICMP, …). Ainsi, la règle numéro 1 de notre exemple n’autorise que le service HTTPS, car on considère que les utilisateurs de la zone de bureaux ne doivent contrôler les différentes entités de la zone d’usines qu’au moyen d’une interface web et que les échanges doivent être chiffrés. La règle numéro 2 permet de pinguer les véhicules connectés, mais c’est tout. A contrario, avec la règle 3, les hôtes de la fabrique peuvent communiquer comme bon leur semble avec les photocopieuses de la zone de bureaux. Toute autre communication est interdite : les paquets ne correspondant à aucun de ces cas seront jetés, ils pourront même être logués (enregistrés) pour identifier les coupables et les condamner à récurer de fond en comble l’incinérateur… Ou plus vraisemblablement, les logs finiront par être vidés sans jamais avoir été consultés.

Tous les pare-feux ne proposent pas une telle souplesse de paramétrage. Le modèle présenté est assez évolué. Il embarque aussi d’autres fonctionnalités bien utiles.

Autres fonctionnalités

Certains liens de cette section ne sont accessibles qu’aux membres de Zeste de Savoir, car il s’agit de chapitres en bêta.

Notre pare-feu permet de monter des tunnels VPN. Surprenamment, il ne supporte qu’IPSec, tandis que d’autres supportent aussi L2TP. Les tunnels créés génèrent des interfaces virtuelles qui servent ensuite dans les tables de routage.

À ce sujet, notre modèle supporte les protocoles OSPF, RIP et BGP.

On peut aussi visualiser des statistiques détaillées du trafic reçu par le firewall en fonction d’adresses, de réseaux, de ports, s’il est autorisé ou non, etc. Cela peut servir à détecter des tentatives d’attaques ou des anomalies. Si une photocopieuse essaie de se connecter à Netflix, c’est peut-être qu’un employé s’est branché au mauvais endroit !

Les pare-feux supportent aussi les services les plus courants. Ils peuvent donc faire office de serveur DHCP, de relai DNS, ils permettent la translation d’adresses et de ports, etc.

Les routeurs proposés par les fournisseurs d’accès à Internet, du moins les plus courants, sont en réalité des pare-feux. Si vous cherchez dans leur interface de configuration, vous trouverez probablement certaines des fonctionnalités présentées dans ce chapitre. Pour les particuliers, les besoins sont assez limités, protéger le réseau local derrière un NAT suffit généralement pour éviter que les ordinateurs connectés ne soient exposés sur Internet.

Pour assurer la sécurité des réseaux, notamment en entreprise, les pare-feux sont indispensables. En plus de servir de routeur et de fournir des services de base, ils permettent de maitriser finement les flux autorisés ou interdits selon les réseaux. Cela évite que des communications douteuses n’aient lieu, surtout si elles servent à des programmes malveillants.

Les pare-feux sont un monde à eux tous seuls. On en a fait une brève présentation dans ce chapitre, on peut aussi trouver une abondante littérature à leur sujet. Nous avons vu un modèle en particulier, le Fortigate 60D, du constructeur Fortinet. Ce dernier propose une gamme de firewalls adaptés à différents besoins. Parmi les autres, on peut citer Juniper, Checkpoint ou encore Cisco.