Salut les agrumes !

Vous êtes curieux ou passionné par les réseaux informatiques ? Vous êtes étudiant et avez du mal à appréhender et comprendre cet univers ? Vous êtes tombé au bon endroit ! Nous vous souhaitons la bienvenue dans ce tutoriel. Entrons tout de suite dans le vif du sujet. Avez-vous déjà entendu une discussion d’administrateurs réseau ? Vous avez probablement entendu des termes compliqués, qui vous semblent insignifiants comme réseau privé virtuel, protocole, niveau applicatif, UDP, transmission de paquets… Et alors quand ils parlent de leurs problèmes de configuration de routeurs, de passerelles, de serveurs DNS, vous vous dites qu’ils viennent d’une autre planète ! Rassurez-vous, ce tutoriel est là pour vous expliquer comment tout cela fonctionne.

Pour commencer, vous appréhenderez les bases du réseau informatique. Puis vous découvrirez la notion fondamentale de protocole. Ensuite, vous verrez comment on s’y repère sur un réseau avec l’adressage. Une fois ces bonnes bases acquises, vous pourrez vous focaliser sur les mécanismes avancés de la communication. L’aspect physique des transmissions vous sera aussi présenté. Finalement, vous vous rendrez compte avec les services à quel point tout est fait pour que l’utilisation des réseaux soit facilitée.

En fin de tutoriel, vous trouverez quelques notions de sécurité réseau ainsi que des sujets annexes. Ces derniers sont des concepts moins techniques, voire assez généraux mais indispensables en réseau. Ces chapitres peuvent être feuilletés indépendamment du reste du cours.

Depuis fin 2011, ce cours est sous licence Creative Commons BY-NC-ND 2.0. Vous pouvez copier tout ou une partie de ce tutoriel pour un cours d’université, un exposé, un TPE, etc. à condition de citer au moins l’adresse de ce cours. L’utilisation commerciale et la modification sont interdites. Des autorisations exceptionnelles peuvent être demandées à l’adresse reseauxdezero (at) gmail (point) com en précisant ce que vous souhaitez faire de ce cours. Nous vous répondrons le plus rapidement possible.

Les images présentées sans crédit sont soumises à la même licence que le cours, excepté l’icône du tuto (CC BY). Sauf mention contraire, les images sous licence CC BY sont de @Lika Kavkasidze.

Pour toute question, vous pouvez envoyer un e-mail à l’adresse ci-dessus, nous contacter sur notre page Facebook et notre compte Twitter. Les membres de Zeste de Savoir peuvent également commenter ce tutoriel ou envoyer un message privé @Vince.

Vous préférez lire sur format papier ? Les Réseaux de Zéro sont disponibles en livre aux éditions Eyrolles ! Cette édition comporte en plus des exercices pratiques sur simulateur, pour configurer du matériel professionnel et vous arracher les cheveux sur des problèmes dont vous vous souviendrez longtemps ! Vous êtes plutôt sécurité réseau et hacking ? La Cybersécurité de Zéro est le livre qu’il vous faut !

Le concept et les bases

Un modèle qui en tient une couche

-

Introduction aux protocoles

-

Ils en tiennent une couche : OSI et TCP/IP

-

De l'application à la session

Veuillez vous identifier pour communiquer

-

Des adresses en folie !

-

Les masques de sous-réseaux : à la découverte du subnetting

-

Le subnetting en pratique

-

La passerelle : les bases du routage

-

L'adressage par classes (obsolète)

-

L'adressage CIDR

-

Et IPv6 dans tout ça ?

Dans les basses couches du modèle OSI

-

Introduction à la couche transport

-

Exploration de la couche transport

-

Les protocoles de la couche transport

-

Aujourd'hui, contrôle !

-

La couche 3 : le réseau

-

Le routage par l'exemple

-

Les protocoles de routage

-

Le protocole IP

On touche le fond !

-

Les liaisons dangereuses

-

Qu'est-ce qui se trame chez Ethernet ?

-

Deux points c'est tout

-

Soyez au courant

-

Remontons à la surface

Reprenons du service

-

DNS arrive à point nommé

-

DHCP, un service rempli d'adresses

-

NAT ou l'art de la dissimulation

-

Le proxy dans tous ses états

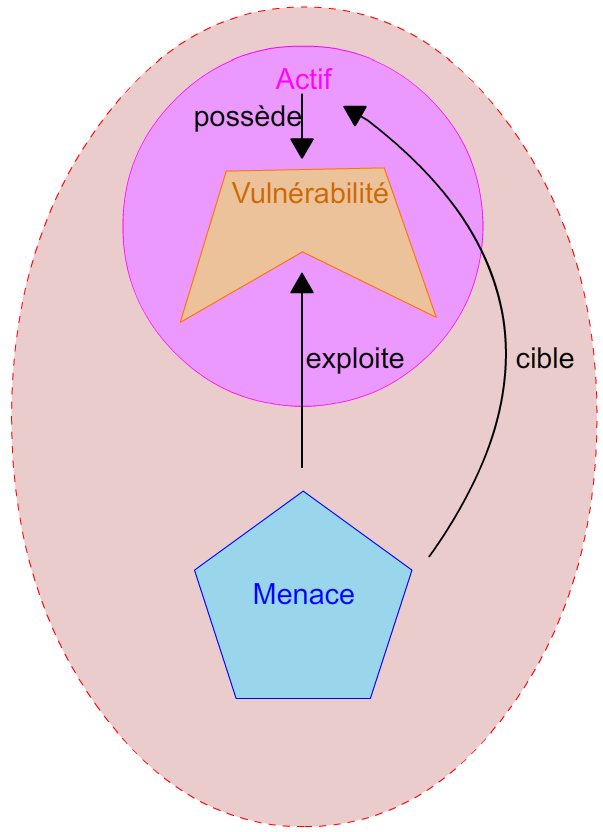

Quelques notions de sécurité réseau

-

Introduction à la sécurité

-

Malins, les logiciels !

-

L'attaque de l'homme du milieu (MITM)

-

Allumez le pare-feu

Annexes

-

Binaire et hexadécimal : partez sur de bonnes bases !

-

La détection d’erreurs avec la somme de contrôle

-

Analyse fine des communications réseaux

-

Qui gouverne Internet ?

Ce cours a été initialement rédigé pour le feu Site du Zéro, devenu OpenClassrooms. Ce dernier ayant fait n’importe quoi au point de rendre le contenu inintelligible, il a été décidé de le porter sur Zeste de Savoir. La rédaction est maintenant terminée. Les contenus publiés sont maintenus dans la mesure du possible grâce à vos retours. Vous pouvez vous tenir au courant des nouvelles publications sur notre page Facebook et notre compte Twitter.

Suite au succès de ce cours, notamment son utilisation comme référence dans des entreprises et universités, Les Réseaux de Zéro sont aussi édités en livre aux éditions Eyrolles depuis le 17 février 2022. Cette édition reprend en grande partie le cours existant en ligne, avec quelques adaptations, et inclut en plus des exercices pratiques. Sa déclinaison axée hacking, La Cybersécurité de Zéro, est disponible depuis le 2 mai 2024. Plus d’infos ici !

Nous, Junior et Vince, auteurs, tenons à remercier toutes les personnes qui sont intervenues sur ce tuto depuis sa création, le 14 février 2009. Citons en particulier The frog, qui a collaboré avec nous durant 3 ans, kankan qui est à l’origine du titre de ce tuto, @Taurre qui a eu la lourde tâche d’assurer la validation éditoriale pendant 9 mois, ainsi que @Lika Kavkasidze qui a créé de nombreux schémas. Nous remercions également les anciens validateurs de la période où ce cours était publié sur OpenClassrooms : Guizmo2000, Zopieux, Coyote, Petrus6, Arthurus, Natalya, Thunderseb, coma94, SimSonic, Oneill887 et Alexis211, ainsi que toute l’équipe menée par Stylla qui a entrepris une correction complète du cours en 2012 - ça a pris 48 jours !

Pour la version livre du cours, nous remercions toute l’équipe éditoriale de la maison d’édition Eyrolles, qui a cru en notre projet et nous a permis de réaliser un rêve. Merci en particulier à Antoine Derouin, responsable d’édition, qui a chapeauté le tout.

Enfin, nous vous remercions, vous, lecteurs, lectrices, pour vos retours, votre soutien, votre fidélité et vos témoignages. Depuis 15 ans, nous lisons l’intégralité de vos messages, qui nous poussent à vouloir vous proposer le meilleur contenu possible. C’est grâce à vous que la rédaction de ce cours a repris en 2018, après 5 longues années d’abandon.